… I am sorry to say it that clear, but it seems you are a dumb moron!

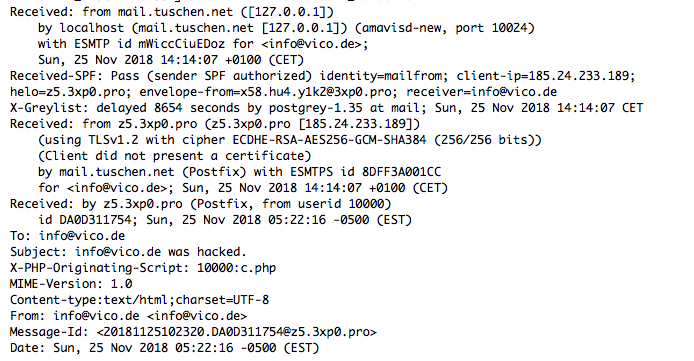

Why? Look at the mail header to the left, you may find the answer yourself.

Nanu. Was ist denn das jetzt wieder?

Es ist wieder an Zeit etwas Aufklärung zu betreiben.

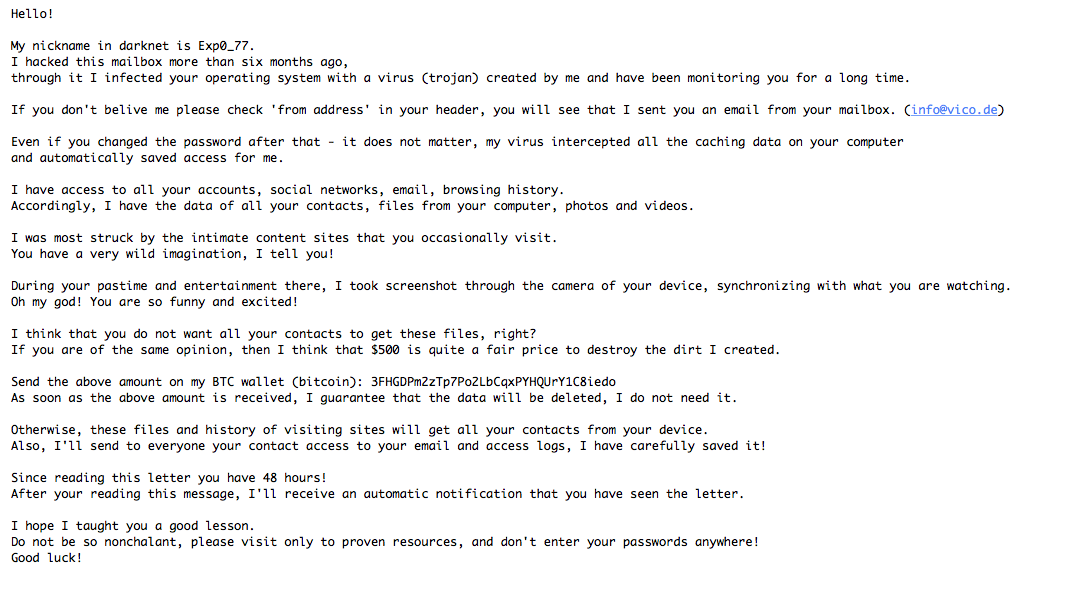

Momentan häufen sich Mails, in denen ein selbsternannter Hacker vorgibt, alle Details eines Mailkontos ausgespäht zu haben und im Besitz belastender Informationen zu sein:

Vorweg die (ziemlich sichere) Entwarnung.

Sollten auch Sie solche Mail bekommen haben, dürfen Sie von ganzen Herzen grinsen. Das in der Mail angegebene Mailkonto stammt mit hoher Wahrscheinlicheit aus einem uralten Datenverlust bei Adobe, Yahoo oder sonst irgendeiner Internetgröße.

(Direkt der erste TIPP: Nehmen Sie für jeden Zugang ein eigenes Passwort. Es sind damals nämlich wirklich Passworte im Klartext verloren gegangen.)

Aber: Abhanden gekommen ist hierbei nicht das Passwort zu Ihren Mailkonto, sondern das des jeweiligen Zugangs. Eigentlich alle Anbieter mit so einem Leck haben das mittlerweile zugegeben und aktiv zur Änderung des Passworts aufgefordert. In meinem Fall war es zum Beispiel der Zugang bei Adobe, den ich seinerzeit komplett geändert habe.

Sehen wir uns das Ganze einmal näher an

Im Text spricht der „Hacker“ von einem bestimmten Mailaccount, hier „info@vico.de“.

Das ist dann schon sein erstes Problem. Diese Mailadresse existiert zwar, ist aber kein echtes Mailkonto, sondern nur eine Mailweiterleitung an ein anderes Konto, das nirgendwo hinterlegt ist.

Das zweite Problem ist der angebliche Zugang zu meinen Social Media Profilen. Auch diese Drohung läuft ins Leere. Ich benutze für jedes Profil im Netz eine darauf personalisierte Mailadresse anhand derer ich sofort erkennen würde, welcher Dienst meine Zugangsdaten verloren hat.

(Der zweite TIPP am Rande: Wenn Sie Zugriff auf Ihrer Mailverwaltung haben, legen Sie sich einfach ein eigenes Mailalias für jedes Soziale Netwerk an. Ihr Sysadmin kann Ihnen da bestimmt etwas zu sagen.)

Sein drittes Problem: Ich benutze auf dem Mailserver und meinen Endgeräten zwei verschiedene Mailscanner. Damit wird es relativ unwahrscheinlich, dass selbst ein neuer Trojaner auf meinen Rechner gelangt. Selbst wenn der Scanner auf dem Mailserver den Trojaner nicht findet, wird der interne Scanner ihn vermutlich finden, da mein Mailabruf auf jeden Fall zeitverzögert stattfindet und die Update-Routine des internen Scanner sich in sehr kurzen Abständen aktualisiert.

Sein viertes Problem: Die angebliche Benachrichtigung kann nur funktionieren, wenn der Server eine sogenannte „Sender Delivery Notification“ versendet. Das machen meine Server aber nicht.

Sein fünftes und finales Problem: Der angebliche Beweis durch den Mailheader ist eigentlich das schwächste Argument. Den Absender kann man manuell auf jeden beliebigen Wert ändern. Betrachtet man sich den Mailheader im ersten Bild, so ist dort in der Tat im „FROM:“ meine Adresse. Nur leider steht weiter oben der angeblich einliefernde Mailserver z5.3xp0.pro mit der IP 185.24.233.189. Und das ist keiner von mir benutzten Server. Die IP der Maschine gehört zu einem irischen Hostingprovider, der Hostname verweist auf einen panamaischen DNS Anonymisierer. Vermutlich ist die Maschine beim Hostingprovider nur für den Zweck des Mailscam Versands installiert worden.

Die einzig korrekte Umgehensweise mit so etwas

Löschen!

Nicht einmal draufklicken und maximal noch den Provider über die im Whois enthaltene Mailadresse „abuse-report@servebyte.com“ in Kenntnis setzen. Aber das kostet eigentlich schon zu viel Zeit und bedarf ein wenig Hintergrundrecherche.

(Der dritte TIPP: Schalten Sie die Anzeige von HTML Inhalten im Mailprogramm aus. Damit lösen Sie keine im HTML Code versteckten Trackingpixel aus, die als Bild nachgeladen werden. Idealerweise schalten Sie die komplette Nachrichtenvoransicht aus und löschen anhand des Betreffs erst einmal den klar identifizierbaren SPAM.)